Avez-vous remarqué que la liste de contrôle d’accès (ACL) de certains de vos objets utilisateur Active Directory semble se réinitialiser régulièrement aux paramètres par défaut ? Si c’est le cas, ce n’est pas un bug d’Active Directory… c’est probablement dû à SDProp.

Avec la sortie des services de domaine Active Directory dans Windows 2000, l’objet AdminSDHolder et le processus Security Descriptor Propagator (SDProp) ont été introduits. Il a d’abord été introduit sous forme de correctif avec Windows 2000, puis inclus dans Windows 2003 SP2.

L’objectif principal était d’empêcher les utilisateurs et les groupes privilégiés de voir leur liste de contrôle d’accès (ACL) modifiée. Dans le domaine Active Directory, il existe un objet appelé AdminSDHolder qui se trouve dans le conteneur System du domaine.

L’objet AdminSDHolder possède une liste de contrôle d’accès unique, utilisée pour contrôler les autorisations de certains responsables de la sécurité qui sont membres de groupes Active Directory privilégiés intégrés, appelés groupes « protégés ».

À intervalles réguliers, c’est-à-dire toutes les heures par défaut, un processus d’arrière-plan appelé SDProp s’exécute sur l’émulateur PDC. Le processus SDProp compare la liste de contrôle d’accès de tous les principaux acteurs de la sécurité (utilisateurs, groupes et ordinateurs) appartenant à des groupes « protégés » avec la liste de contrôle d’accès de l’objet de référence AdminSDHolder.

Si la comparaison donne des résultats différents, le descripteur de sécurité de l’objet est remplacé par le descripteur de sécurité de l’objet AdminSDHolder. Ce processus horaire garantit que les utilisateurs et les groupes qui sont membres de ces groupes « protégés » restent sécurisés.

En outre, l’héritage est désactivé sur ces comptes privilégiés, ce qui empêche les autorisations appliquées à l’objet parent d’être appliquées aux objets enfants de ces groupes « protégés ».

La fréquence du processus AdminSDHolder, ou SDProp, dépend d’une entrée de registre appelée AdminSDProtectFrequency qui se trouve ici (valeur en secondes 60 – 7200) :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Paramètres

La valeur peut être ajustée mais il est recommandé de laisser le paramètre par défaut de 60 minutes. La valeur maximale peut être de 120 minutes. Si vous souhaitez déterminer si un principal de sécurité est affecté par SDProp, vous pouvez afficher les propriétés de l’objet en utilisant ADSIEdit, ou Attribute Editor dans ADUC.

Il convient de noter que si un principal de sécurité sort du champ d’application de AdminSDHolder parce qu’il a été retiré d’un groupe protégé, l’attribut adminCount et le paramètre d’héritage ne sont pas automatiquement réinitialisés. Vous devrez réinitialiser l’attribut adminCount et réactiver le paramètre d’héritage manuellement ou via un script.

Nettoyage des métadonnées pour Active Directory 2000/2003

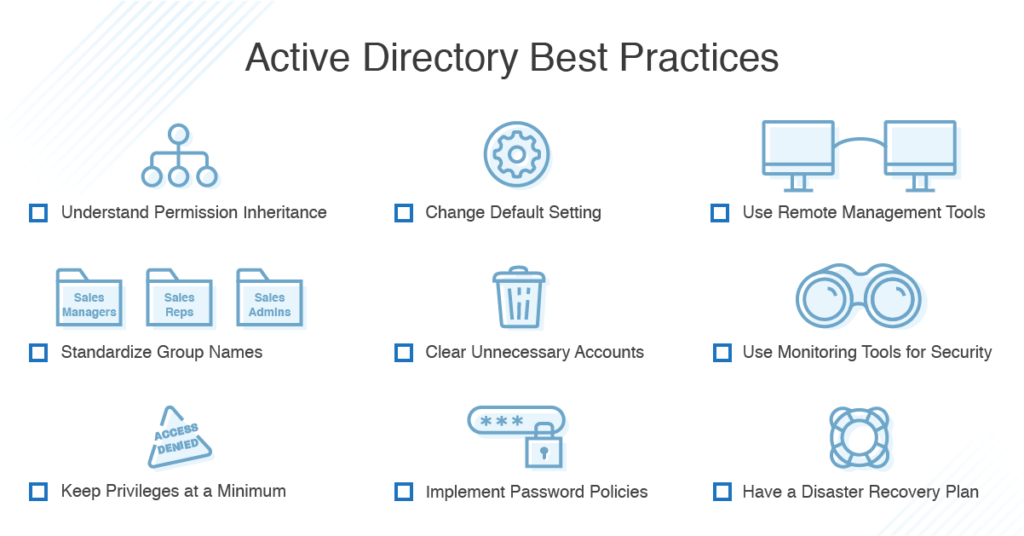

En général, vous devez éviter d’utiliser les comptes administratifs pour la routine quotidienne afin de prévenir les problèmes qui peuvent apparaître et qui dépendent de certains paramètres de sécurité, comme avec l’application Blackberry Enterprise Server. Retirez les utilisateurs habituels des groupes protégés tels que les administrateurs de domaine.

Toutefois, si nécessaire, vous pouvez modifier les autorisations par défaut des comptes administratifs afin de refléter les besoins de votre organisation. Vous pouvez le faire en modifiant les autorisations sur :

cn=AdminSDHolder,cn=System,dc=domaine,dc=ext

Cette opération peut être réalisée à l’aide de Dsacls.exe. Dsacls.exe est disponible dans le cadre des outils d’assistance Windows. Pour plus d’informations, lisez l’article suivant : go.microsoft.com/fwlink/?LinkID=44321.

Quelques ressources supplémentaires :

Les permissions déléguées ne sont pas disponibles et l’héritage est automatiquement désactivé

support.microsoft.com/kb/817433

Modifier le conteneur AdminSDHolder

technet.microsoft.com/en-us/library/cc772662(WS.10).aspx

Merci pour cet article prometteur. C’était réellement un amusement de le compter. Je suis impatient de voir d’autres articles de votre part !